Se você é um bom usuário de internet e gosta de manter uma certa regularidade no acompanhamento de novidades tecnológicas – quer elas se refiram aos softwares ou até mesmos os hardwares – já deve ter experimentado o Google Chrome. O navegador leve, de interface reduzida, é um dos mais queridos da atualidade, disputando espaço com o Mozilla Firefox.

Então, se você é um dos novos fãs do Google Chrome, também deve saber que ele também se trata de um software open source, ou seja, tem código aberto. Isso faz com que qualquer usuário interessado em desenvolver algo a partir do Chrome ou para o Chrome pode fazê-lo sem o menor problema. Entenda que isso também permite desenvolver sem precisar de uma autorização da Google para tanto.

O Comodo Dragon nasceu foi criado pela Comodo, a mesma desenvolvedora dos firewalls e antivírus que já estiveram entre os destaques do Baixaki. Logo que o download estiver finalizado e o Comodo Dragon instalado, você nota que ele é bastante parecido com o Google Chrome.

Lógico, a aparência é muito similar. Abas no topo da janela, barra de ferramentas e botões. Tudo isso lembra muito o navegador da gigante da internet. Entretanto, algo é muito diferente: os ícones e a cor da janela fazem do Comodo Dragon quase único. Mesmo assim, o sistema de navegação, ou seja, o engine, é idêntico ao do Chrome. Baseados no renderizador de páginas WebKit, ambos os navegadores funcionam da mesma maneira.

A essa altura você já deve estar se perguntando qual é a vantagem de ter o Comodo, quando se pode usar o Chrome. A resposta é bastante simples: segurança. Enquanto a maioria dos navegadores oferece apenas alguns filtros antiphishing e outras medidas de segurança afins, o Comodo trabalha com um foco diferente.

Um exemplo bastante claro de que a sua segurança enquanto navega é o carro-chefe desse navegador está no fato de ele possuir filtros especializados em segregar certificados SSL para saber qual é o nível de segurança oferecido pelo domínio que será acessado. Além disso, todos aqueles cookies são um tanto suspeitos, não?

Nem todos estão lá apenas para facilitar o acesso a alguns conteúdos que você por acaso já visualizou. Muitos dos cookies que baixamos podem ser espiões esperando a ordem de um usuário mal-intencionado para transformar suas informações sigilosas em dados para o benefício próprio. Se o seu navegador normal não possui essa proteção, é hora de considerar uma migração para o Comodo Dragon.

Depois de oferecer toda essa segurança, é hora de se preocupar com a aparência. Afinal, um ponto muito importante para o usuário é a possibilidade de instalação de skins. Já que sabemos sobre o funcionamento do Comodo Dragon, é fácil imaginar que o sistema de temas é idêntico ao utilizado pelo Chrome. Aliás, é o mesmo serviço. Por isso, você não terá nenhuma dificuldade em instalar estes complementos.

Mas, se por um acaso você ainda não está familiarizado com o Google Chrome, tampouco com o Comodo Dragon, podemos resumir sua aplicação a passos muito simples. Tudo o que você precisa fazer para personalizar o navegador é clicar no ícone de ferramenta à direita do seu navegador, seguir para “Opções” e certificar-se de estar navegando na aba “Coisas Pessoais”.

Feito isso, clique em “Obter Temas” na última área da sua janela de Opções. Assim, basta que você navegue pela coleção de temas disponíveis no Google Chrome e, quando terminar, escolher o seu favorito e instalá-lo.

plataforma(s)

idioma(s)

licença(s)

grátis

O pior já passou (Foto: Reprodução)

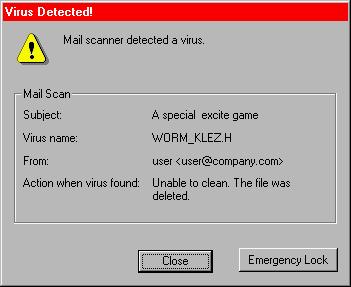

O pior já passou (Foto: Reprodução) Como o vírus se apresentava (Foto: Reprodução)

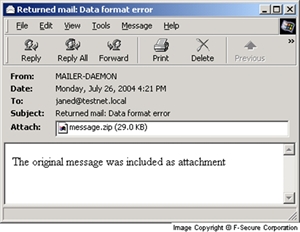

Como o vírus se apresentava (Foto: Reprodução) Era o Sobig.F? Certeza de muitos problemas

Era o Sobig.F? Certeza de muitos problemas Ele estava em qualquer lugar (Foto: Reprodução)

Ele estava em qualquer lugar (Foto: Reprodução) Vírus no iPhone (Foto: Reprodução)

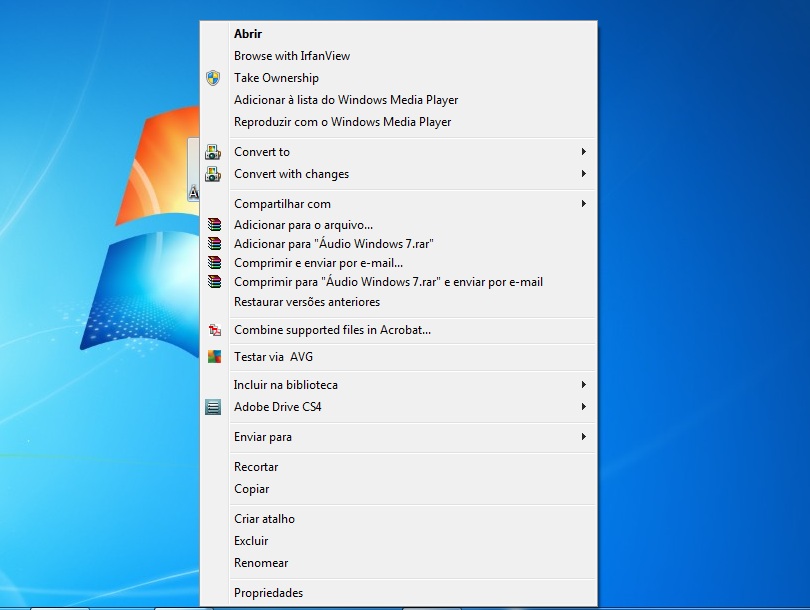

Vírus no iPhone (Foto: Reprodução) Clique na pasta com o botão direito do mouse (Foto: Reprodução Verônica Vasque)

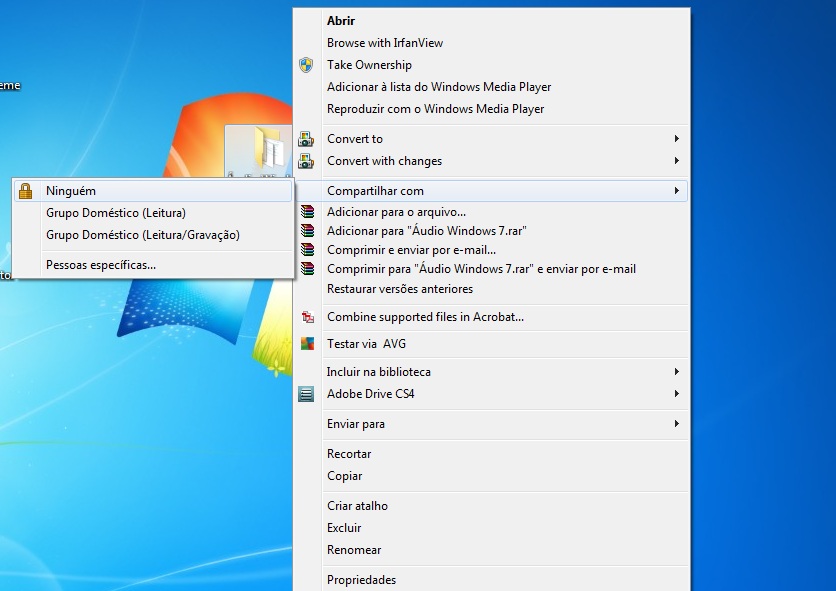

Clique na pasta com o botão direito do mouse (Foto: Reprodução Verônica Vasque) Selecione a opção "Compartilhar com" e clique em "Ninguém" (Foto: Reprodução Verônica Vasque)

Selecione a opção "Compartilhar com" e clique em "Ninguém" (Foto: Reprodução Verônica Vasque) Clique em "Pessoas Específicas" (Foto: Reprodução Verônica Vasque)

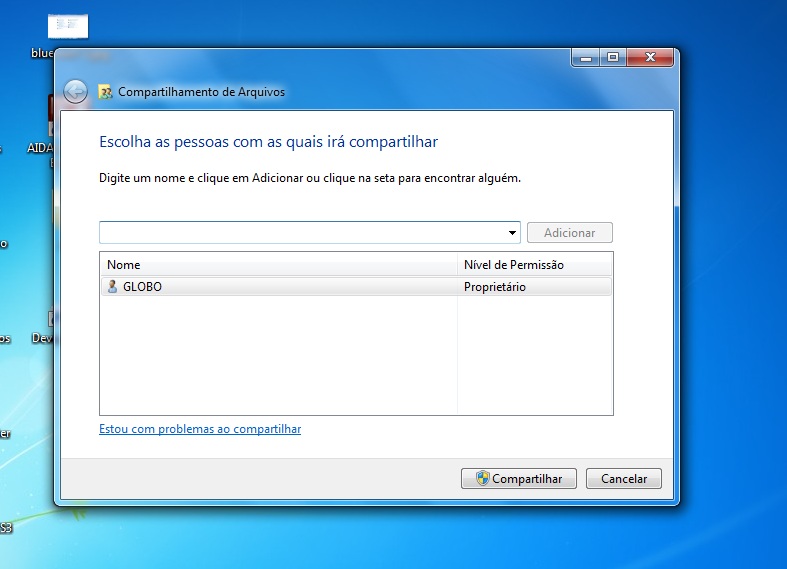

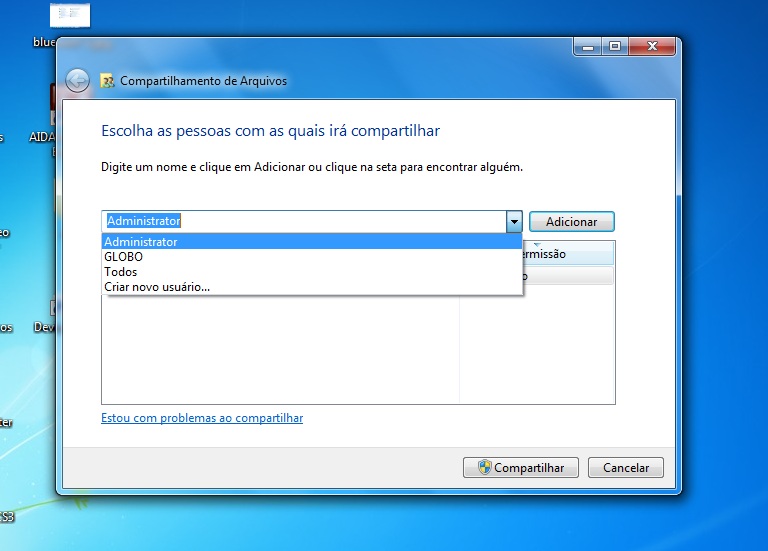

Clique em "Pessoas Específicas" (Foto: Reprodução Verônica Vasque) Escolha qual usuário terá acesso à pasta. (Foto: Reprodução Verônica Vasque)

Escolha qual usuário terá acesso à pasta. (Foto: Reprodução Verônica Vasque)